Le piratage

Comment?

Il existe 9 techniques principales pour attaquer un réseau ou un site web (entre autres) :

- Hijacking

- Denial of Service

- Sniffing

- Social Engineering

- Scanning

- Cracking

- Spoofing

- Buffer Over Flow

- Man in the middle

Hijacking :

Un pirate peut craquer (cible) le mot de passe de la session. Mais si vous choisissez un mot de passe robuste, cela lui prendra beaucoup de temps. Alors pourquoi ne pas attendre que la victime se connecte sur la session et prendre sa place ? Ainsi, le pirate contourne le processus d’authentification. Et justement, il le fait, c’est le principe du détournement de session (en anglais hijacking).

Ensuite, s’il veut pouvoir dialoguer avec le serveur, il doit mettre hors-jeu la victime. Pour cela, il peut lui lancer une attaque par déni de service (cible). Mais, il peut aussi se mettre en écoute et enregistrer tout le trafic en espérant recueillir des informations sensibles comme des mots de passe.

Denial Of Service :

Une attaque par déni de service (en anglais Denial of Service, DoS) est une attaque qui a pour but de mettre hors jeu le système visé. Ainsi, la victime se voit dans l'incapacité d'accéder à son réseau. Ce type d'attaque peut aussi bien être utilisé contre un serveur d'entreprise qu'un particulier relié à internet. Tous les systèmes d’exploitation sont également touchés : Windows, Linux, Unix, ...

Sniffing :

Le reniflage (en anglais Sniffing) est une technique qui consiste à analyser le trafic réseau. Lorsque deux ordinateurs communiquent entre eux, il y a un échange d'informations (trafic). Mais, il est toujours possible qu'une personne malveillante récupère ce trafic. Elle peut alors l'analyser et y trouver des informations sensibles.

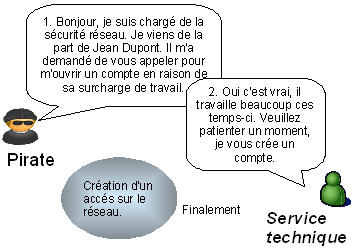

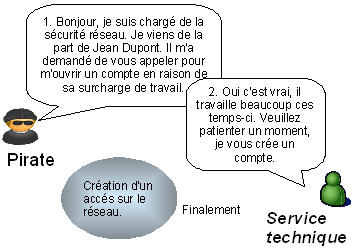

Social Engineering :

Le social engineering est l'art de manipuler les gens. Il s'agit ainsi d'une technique permettant d'obtenir des informations d'une personne, qu'elle ne devrait pas donner en temps normal, en lui donnant des bonnes raisons de le faire. Cette technique peut se faire par téléphone, par courrier électronique, par lettre écrite, etc. Cette attaque est souvent sous estimée puisqu'elle n'est pas d'ordre informatique. Pourtant, une attaque par social engineering bien menée peut se révéler très efficace. Elle n'est donc pas à prendre à la légère.

Scanning :

Le scanning consiste à balayer tous les ports sur une machine en utilisant un outil appelé scanner. Le scanner envoie des paquets sur plusieurs ports de la machine. En fonction de leurs reactions, le scanner va en déduire si les ports sont ouverts. C’est un outil très utile pour les hackers. Cela leur permet de connaitre les points faibles d’une machine et ainsi de savoir par où ils peuvent attaquer. D’autant plus que les scanners ont évolué. Aujourd’hui, ils peuvent déterminer le système d’exploitation et les applications associées aux ports.

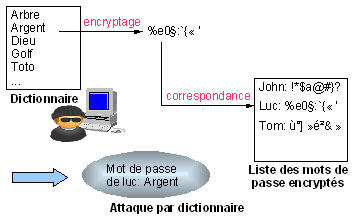

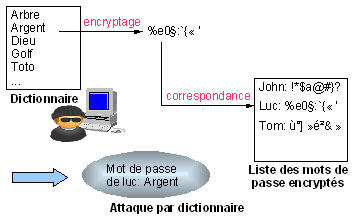

Cracking :

Le but de crack est de contourner une limitation présente dans le logiciel, comme l'enregistrement avec une clé de sécurité, Pour y faire, on utilise la rétro-ingénierie. Le logiciel à cracker est désassemblé à l'aide d'un désassembleur, et le cracker essaye ensuite de trouver la fonction de protection. Dans la majorité des cas, il s'agit d'une fonction qui permet de vérifier si une clé donnée est valide ou non. Le but alors de cracking est de faire en sorte que la fonction valide toujours la clé entrée. Une fois que la fonction est repérée, celle-ci est remplacée à l'aide d'un éditeur hexadécimal par l'instruction NOP qui veut dire No Opération (ne rien faire). Certains crackers préfèrent ne pas modifier le code de logiciel, et étudient la fonction de protection. Ils réalisent alors un générateur de clés valides. Les développeurs de logiciels propriétaire essayent de rendre ce processus difficile en utilisant l'obfuscation, chiffrement ou de faire de code automodifiable.

Dans d'autres cas, le logiciel est décompilé pour avoir accès à son code source originale dans un langage de haut niveau. Ceci est possible avec les Langages de script ou les langages qui utilisent la compilation à la volée.

Spoofing :

Le mot spoofing est un terme anglais qui signifie « usurpation » ou « parodie ». Il y a beaucoup d’utilité pour un pirate d’usurper une identité. Généralement, quand on parle d’usurpation ou de spoofing, on parle de l’usurpation de l’adresse IP. Une adresse IP correspond en gros à l’adresse postale d’un ordinateur. Ainsi, en changeant d’adresse IP, on peut se faire passer pour un autre ordinateur et obtenir des informations sensibles qui ne nous sont pas destinées.

Buffer OverFlow :

Le Buffer OverFlow (littéralement le débordement de tampon) est une attaque très utilisée des pirates. Cela consiste à utiliser un programme résidant sur votre machine en lui envoyant plus de données qu’il n’est censé en recevoir afin que ce dernier exécute un code arbitraire. Il n’est pas rare qu’un programme accepte des données en paramètre. Ainsi, si le programme ne vérifie pas la longueur de la chaîne passée en paramètre, une personne malintentionnée peut compromettre la machine en entrant une donnée beaucoup trop grande.

Les données entrées par l’utilisateur sont stockées temporairement dans une zone de la mémoire appelée tampon (en anglais buffer). Prenons l’exemple d’un logiciel qui demande votre prénom. En admettant que le programme prévoit dix caractères pour ce dernier et que l’utilisateur en mette vingt. Il y aura débordement de tampons puisque les dix derniers caractères ne seront pas stockés dans la bonne variable mais dans le tampon pouvant provoquer un crash de la machine. Mais, un pirate exploite cette faille malignement et parvient à se procurer d’un accés à la machine avec des droits identiques à celle du logiciel. Pour comprendre comment exploiter cette faille, visiter l’article de référence en matière de débordement de tampon :Smashing the stack for fun and profit par Alephone, Phrack 49.

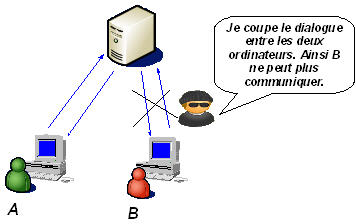

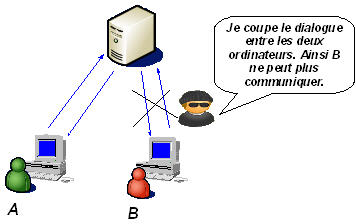

Man in the middle :

Man in the Middle signifie l’homme du milieu. Cette attaque a pour but de s’insérer entre deux ordinateurs qui communiquent. Soient deux ordinateurs A et B voulant dialoguer. Maintenant, si un pirate décide de se faire passer pour l’ordinateur A auprès de B et de B auprès de A, ainsi, toute communication vers A ou B passera par le pirate, l’homme du milieu.

Site par CHALMIN Sophie, LAUNAY Anthony, CLEMENT Lucien